手机取证

2024-12-8

容器密码

mW7@B!tRp*Xz46Y9#KFUV^J2&NqoHqTpLCE%8rvGW(AX#1k@YL3$M5!bWY*9HLFq7UZR6^T!XoVmPK28J&CY9%6(Arz#tbU4oXYKLp7Wq^FV9H

检材:通过网盘分享的文件:团队赛检材容器 链接: https://pan.baidu.com/s/1GjitvFChM3VmOzKA1Gz46Q?pwd=znck 提取码: znck

当时是队友做的手机取证,我没看过一眼,只能对着当时的答案去复现,有问题的我会自己判断()

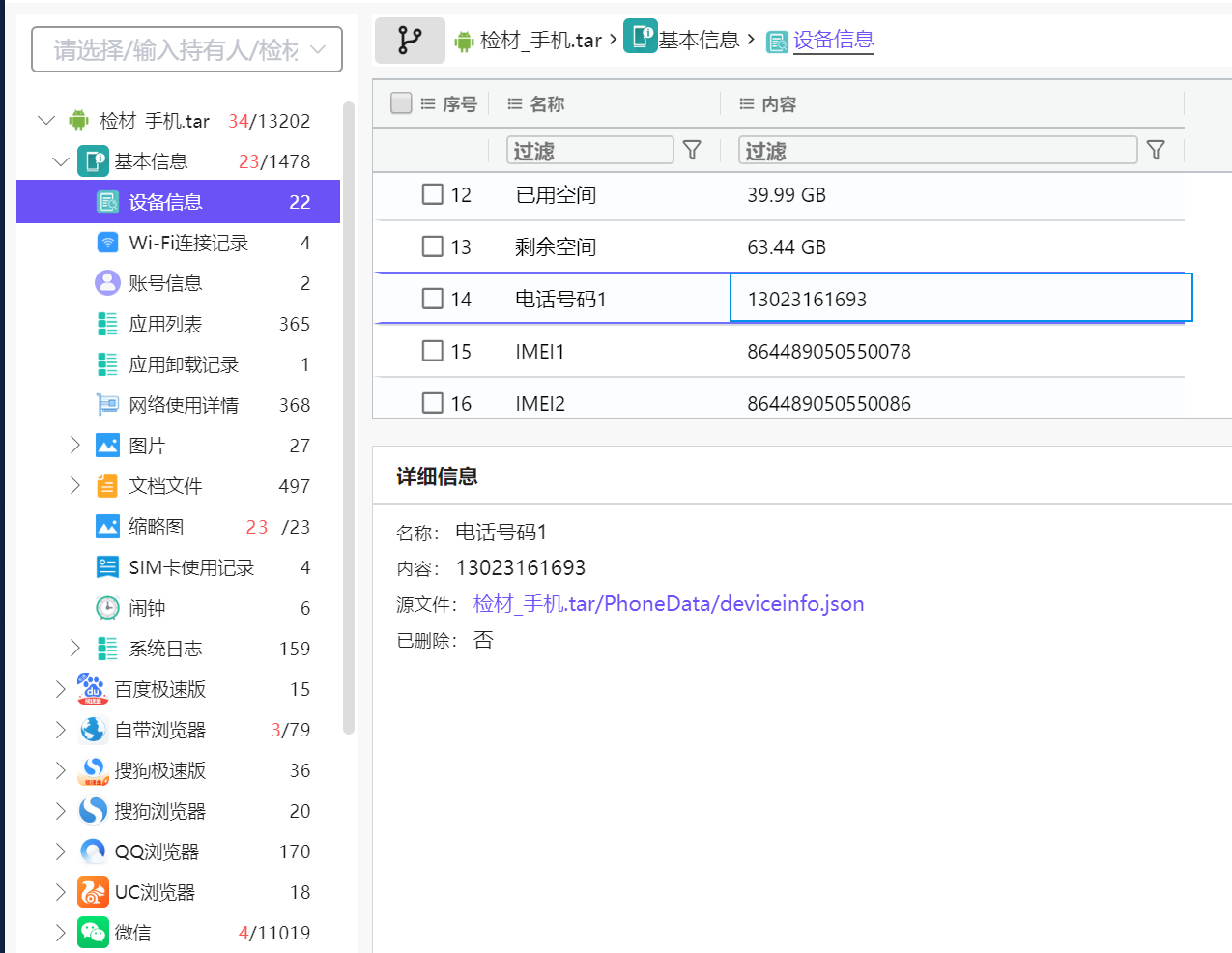

1. 分析手机检材,请找出嫌疑人的手机号; (2.0分)

13023161693

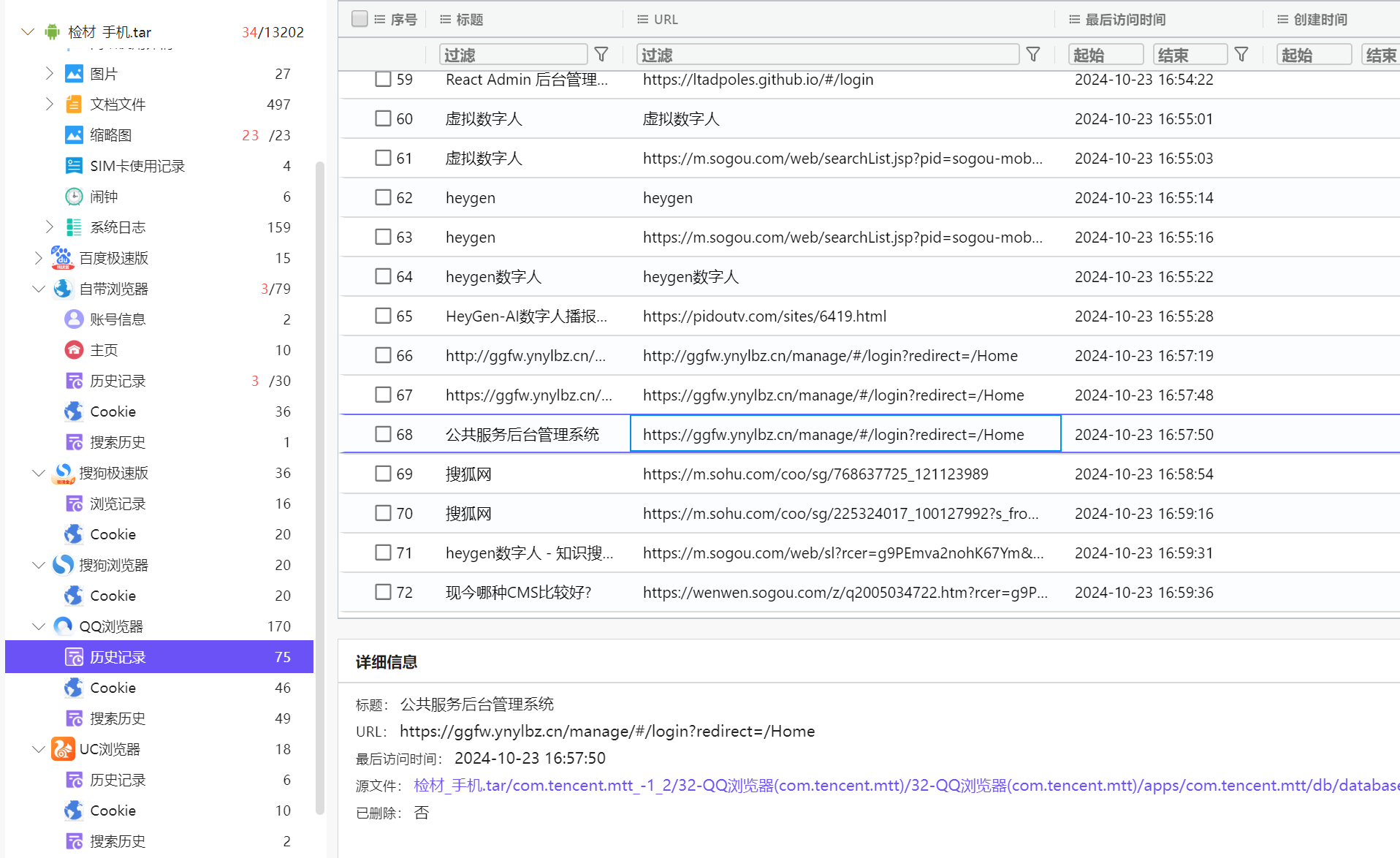

2. 分析手机检材,嫌疑人曾经访问的公共服务后台管理系统的URL是?(答题格式:https://abc/...) (4.0分)

https://ggfw.ynylbz.cn/manage/#/login?redirect=/Home

直接想法就是看浏览器

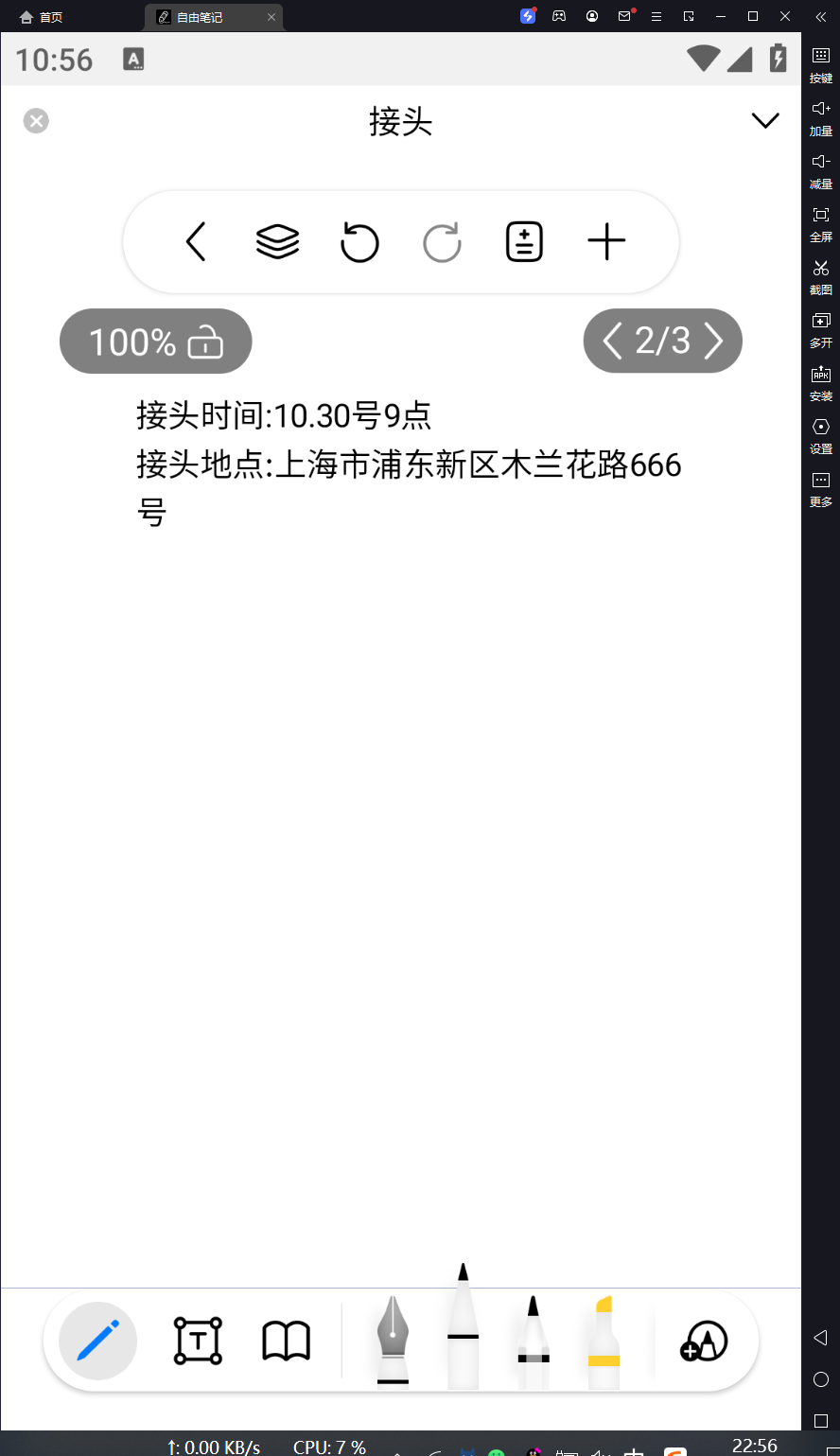

3. 分析手机检材,找出嫌疑人在笔记中记录的接头地点;(答案格式:需与实际完全一致) (4.0分)

上海市浦东新区木兰花路666号

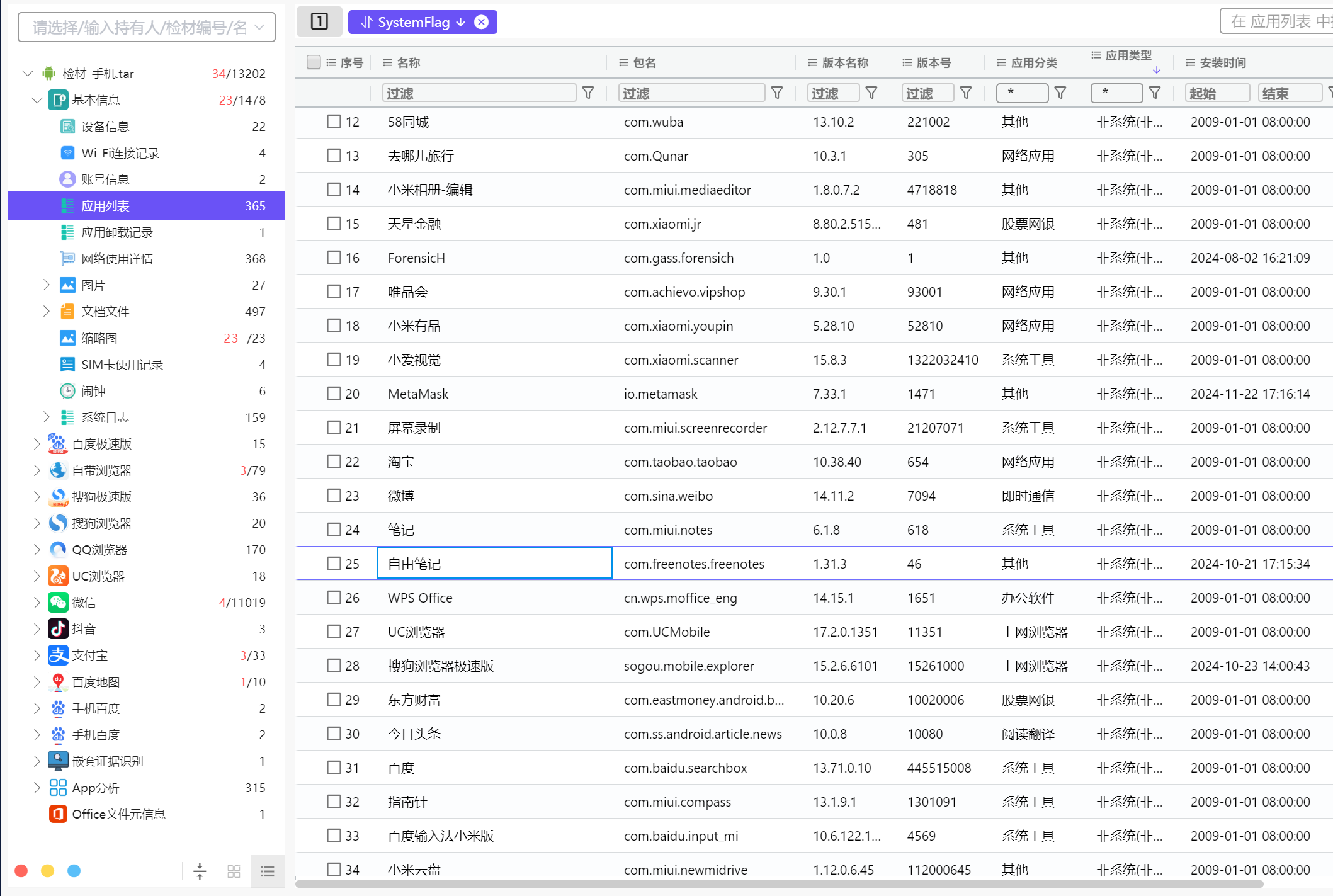

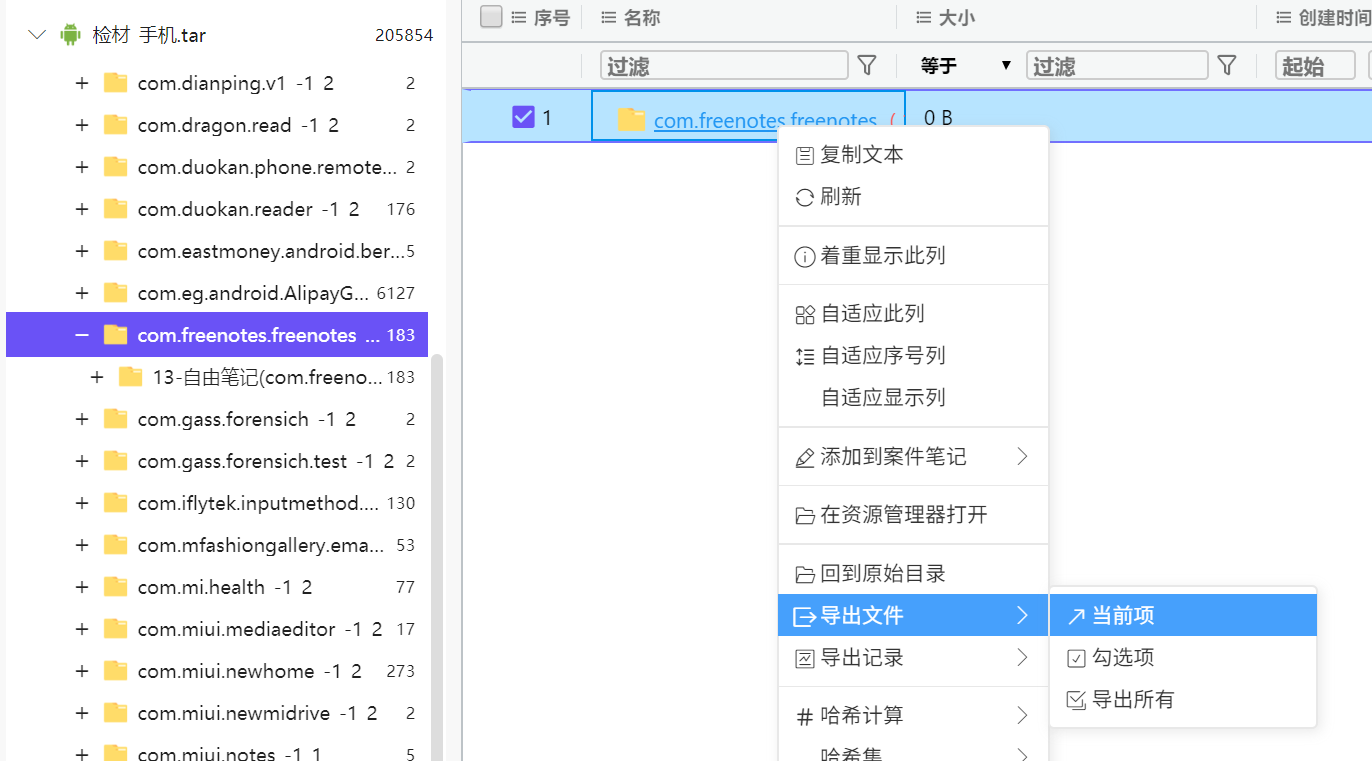

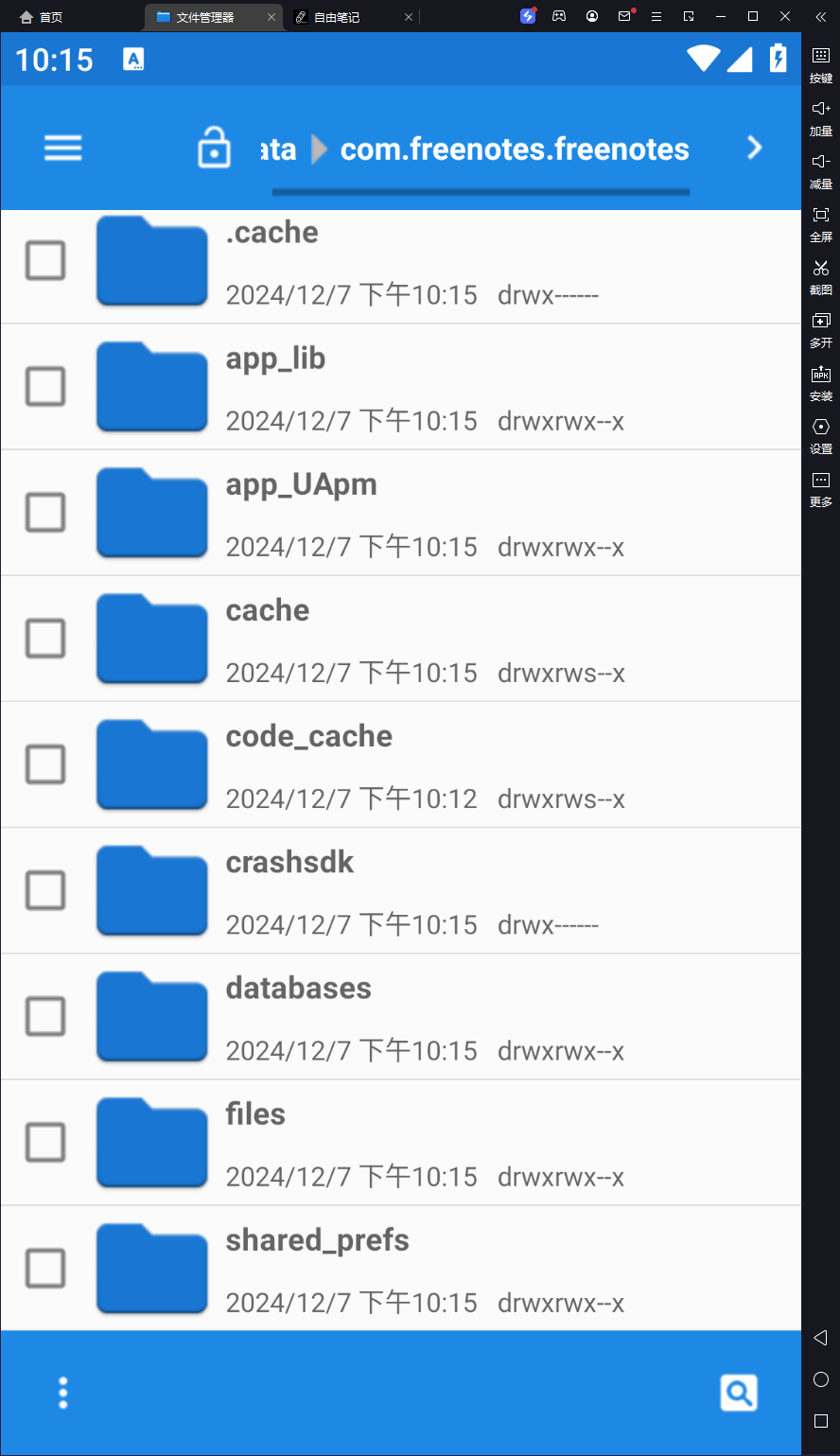

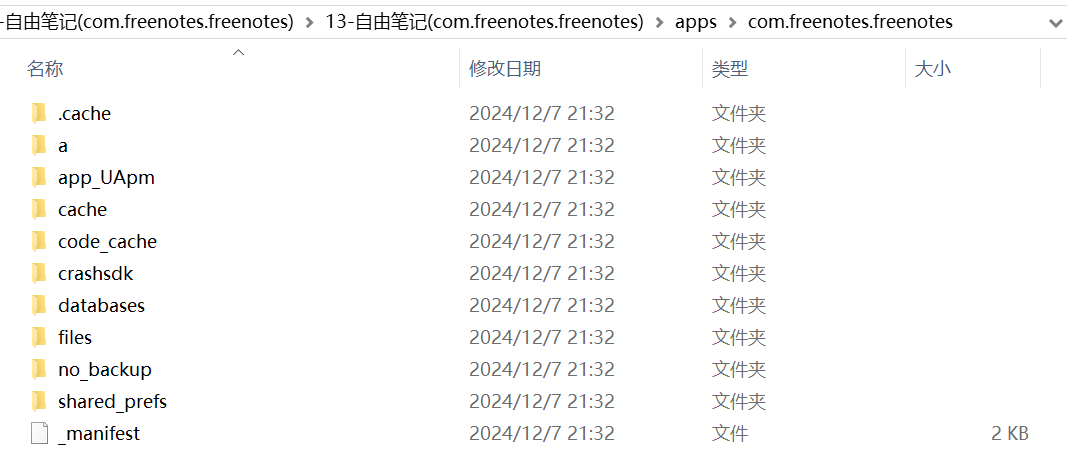

题目提到了笔记,那么寻找一下笔记的软件,选择一下非系统预装的软件,发现一个笔记和一个自由笔记。但是按照考点来说,我个人偏向于先看自由笔记的软件,那么找到这个包名的data

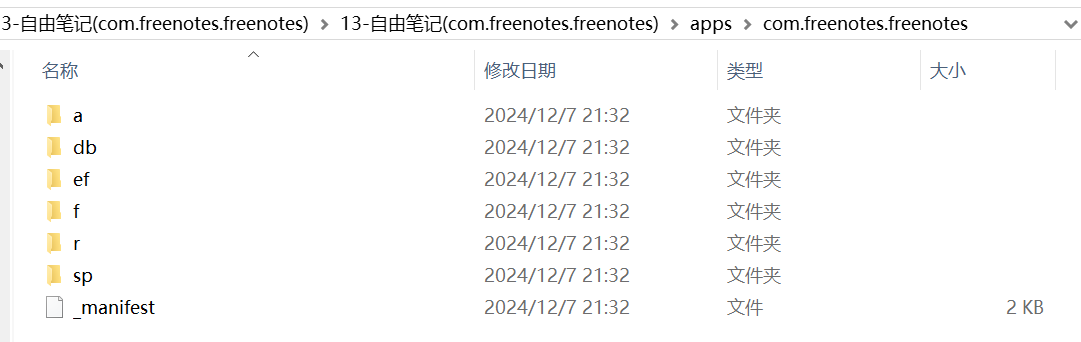

小米的导出来是这样的:

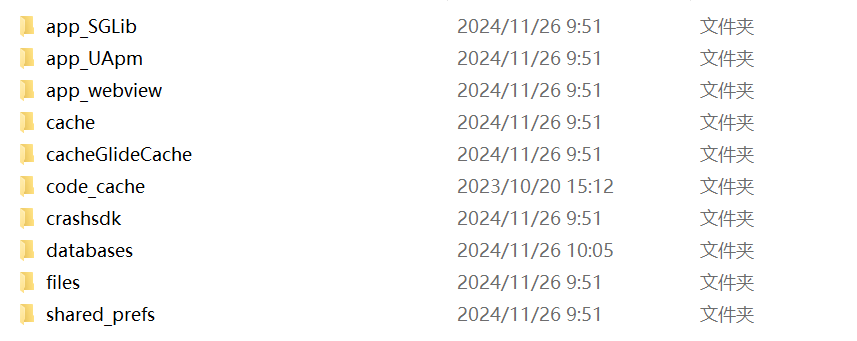

正常的是类似这样的:

我们可以通过先安装到模拟器里面,然后对照着当前的格式进行修改

db:databases

sp:shared_prefs

f:files

r:里面的东西拖出来,然后删掉r文件夹

删掉a和ef不用管,最后如下

将这个传到模拟器中的/data/data下,然后打开软件

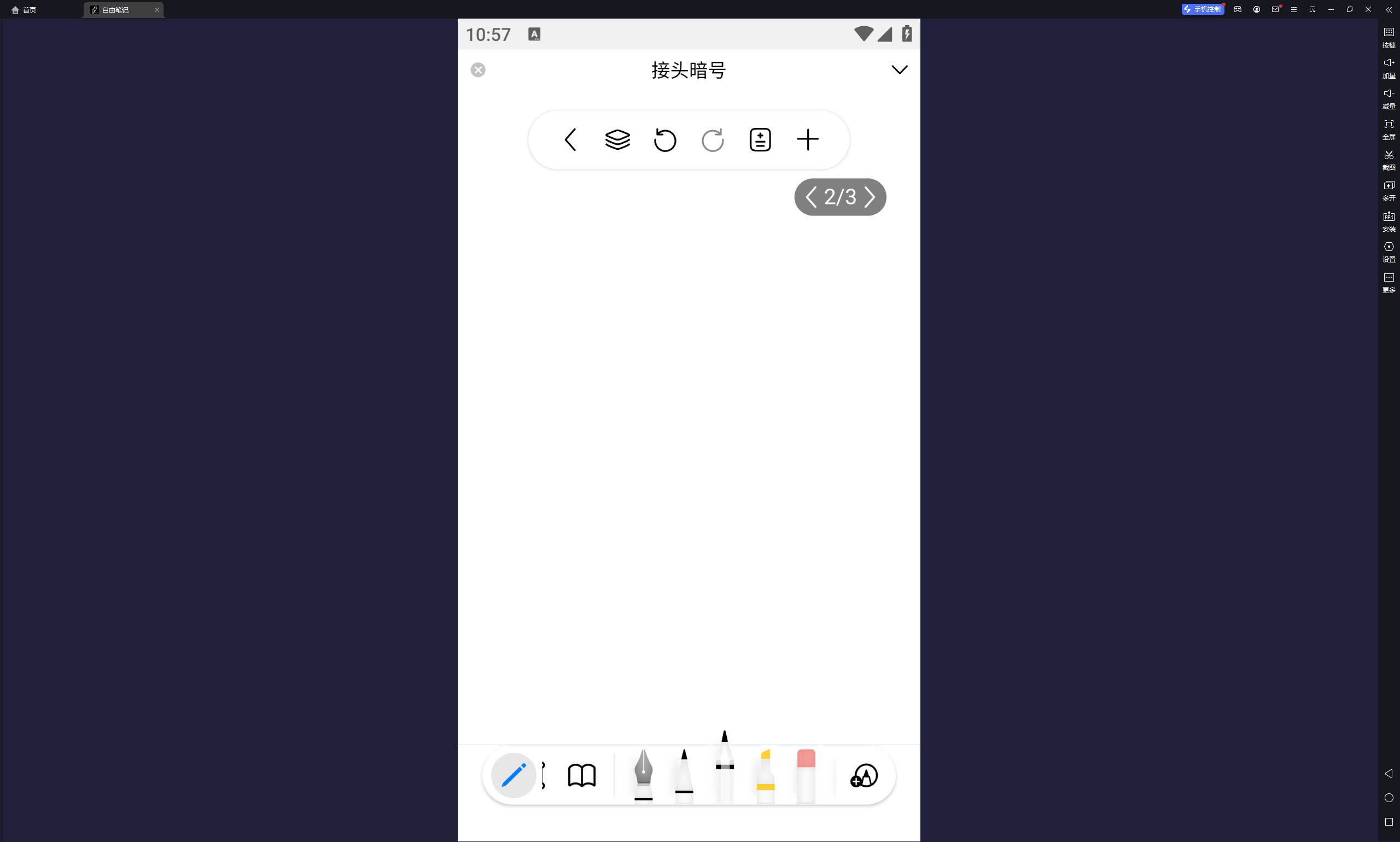

*4. 分析手机检材,找出嫌疑人的接头暗号;(答案格式:需与实际完全一致) (6.0分)

送你一朵小红花

不知道为什么看不到内容

试了一下,发现用笔在上面画画的时候,自己都看不到内容,这就很奇怪了。

问其他师傅就是仿真然后直接可以看,估摸着就是上面用笔写的字。

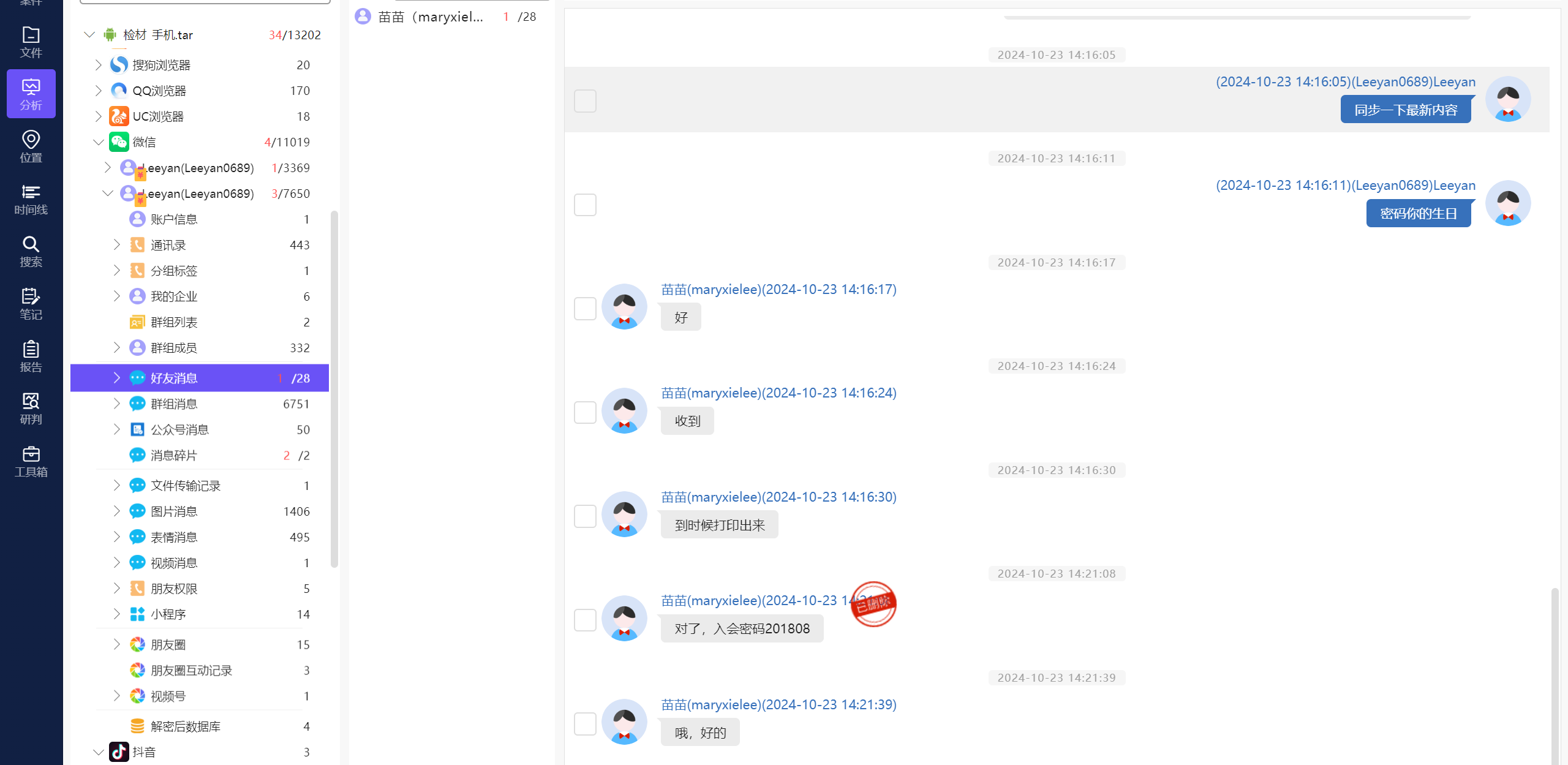

5. 分析手机检材,找出嫌疑人10月23日开的腾讯会议的入会密码; (2.0分)

201808

翻聊天记录的时候发现对方删除了一条消息,不过火眼能直接看到

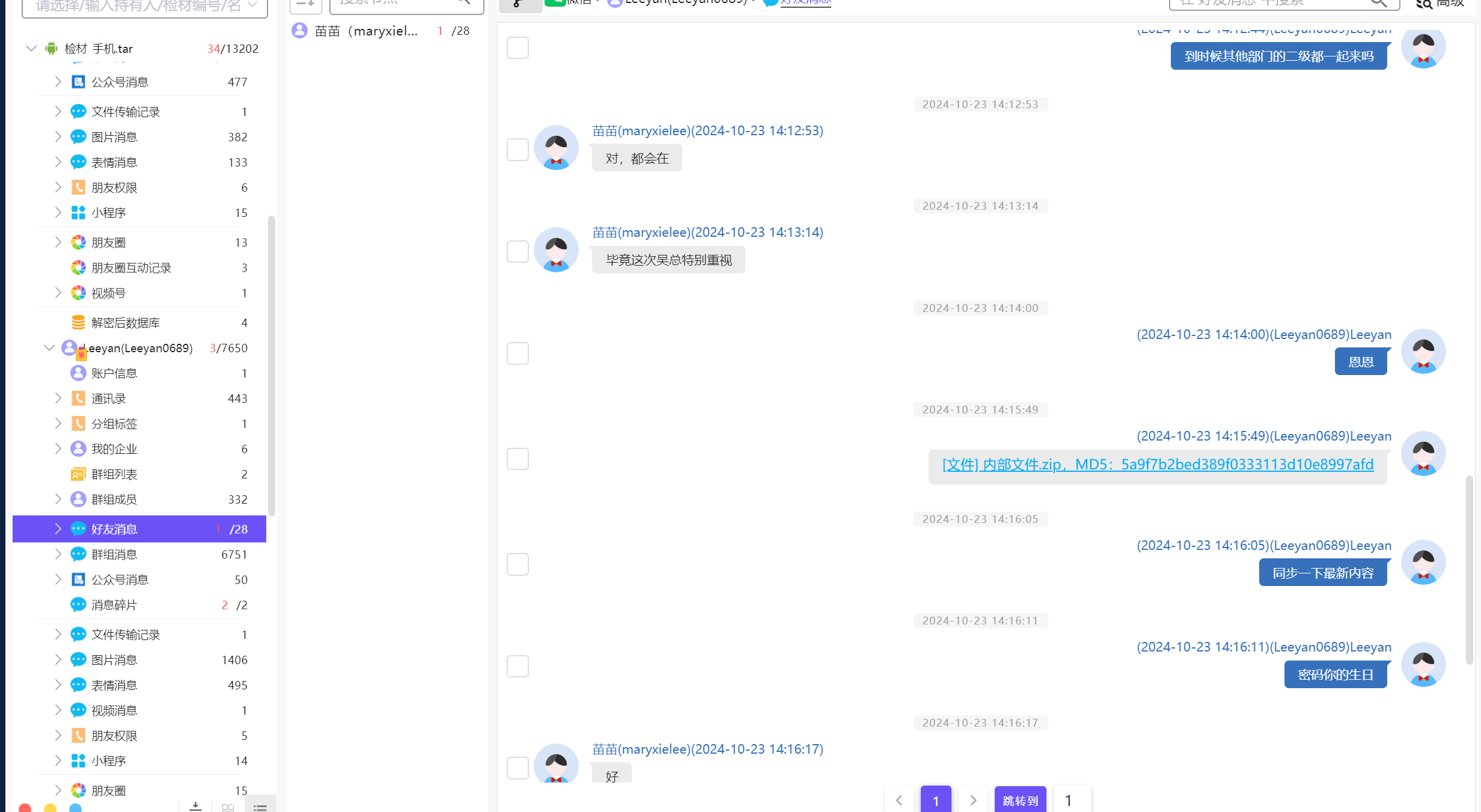

6. 分析手机检材,找出嫌疑人公司即将发布的新产品型号;(答案格式:需与实际大小写完全一致) (4.0分)

AeroX-900

苗苗跟机主讨论了发布会的问题

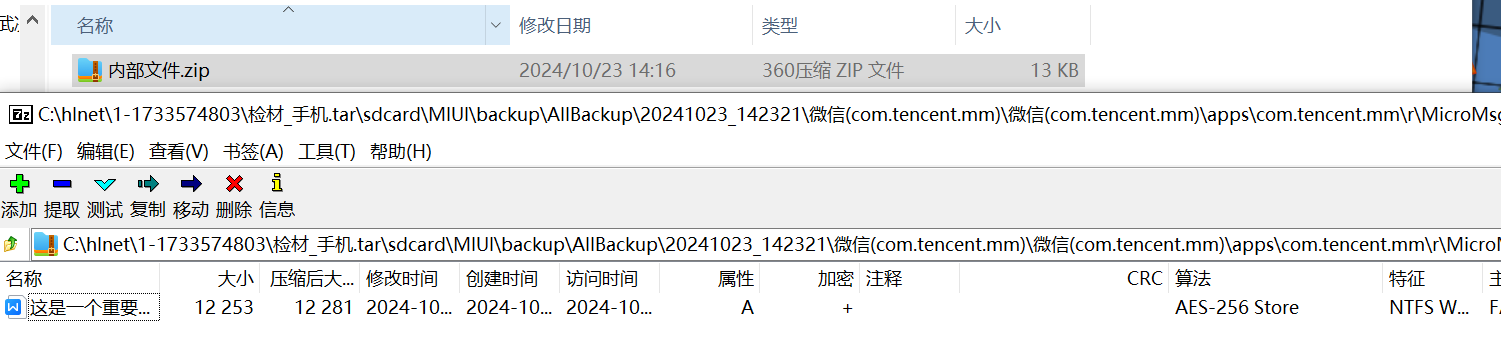

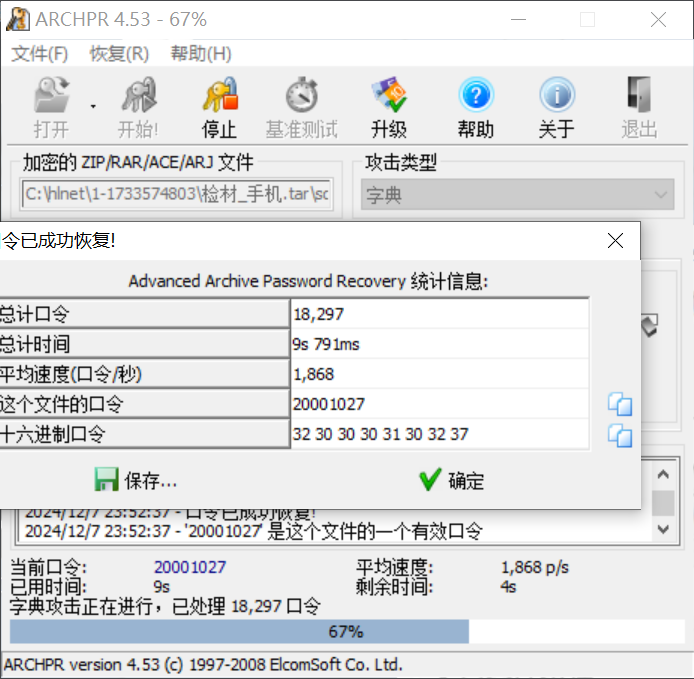

发现加密算法是AES(如果是deflate那么就不想去弄个生日密码本了)

随便写个脚本弄个生日

fw = open('birth.txt','a')

for i in range(1950,2025):

for j in range(1,13):

for k in range(1,31):

password = str(i) + str(j).zfill(2) + str(k).zfill(2)

fw.write(password+'\n')

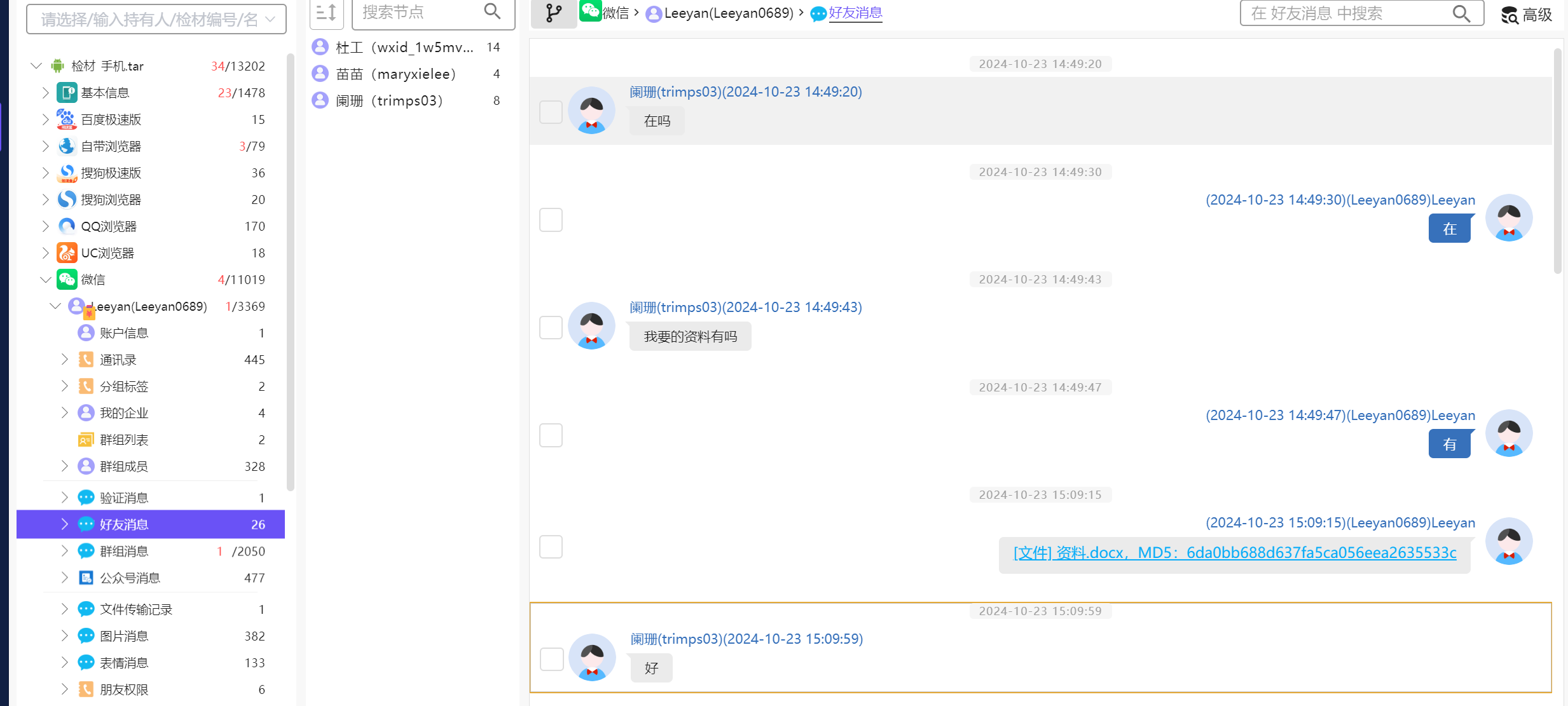

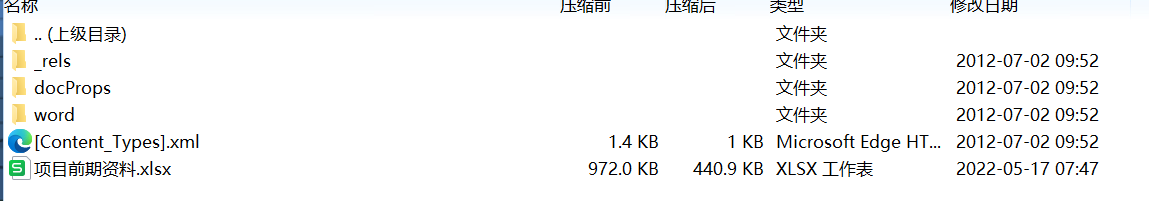

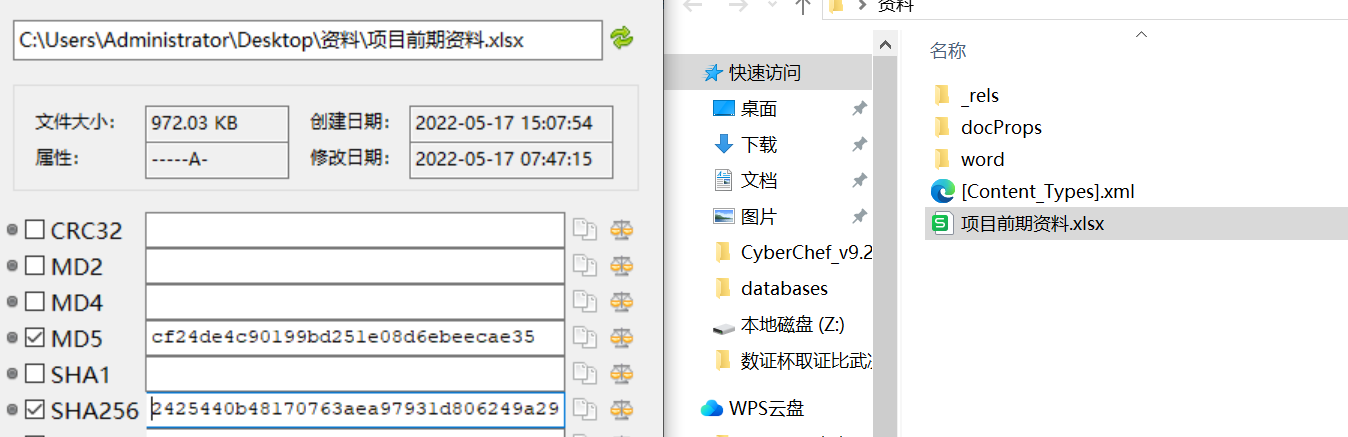

7. 分析手机检材,找到嫌疑人曾经发送的项目前期资料文件,计算其SHA256;(答案格式:如遇字母全大写) (4.0分)

2425440B48170763AEA97931D806249A298AFAC72A4BED92A6494E6789ACDA19

发现有发送过一份资料,但打开之后几个字,却用了450KB,猜测是docx的压缩包里藏了东西,因此改成.zip解压,发现

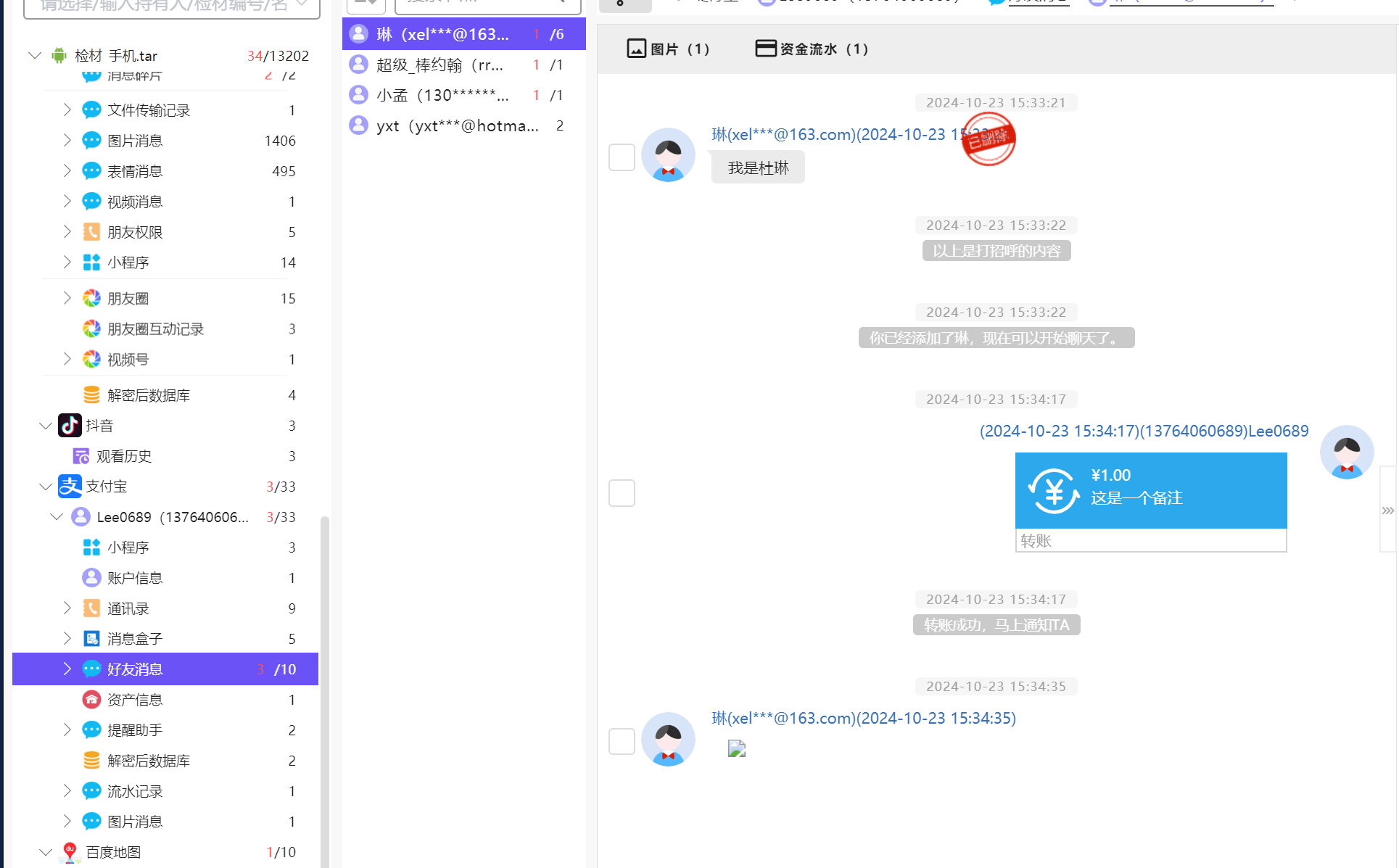

8. 分析手机检材,嫌疑人曾进行过一次交易,请问嫌疑人与转账的接收�者什么时候成为好友?(答案格式:2021-01-01 01:01:01) (2.0分)

2024-10-23 15:33:22

发现支付宝有一条转账记录,前面就是添加好友的时间。

9. 分析手机检材,写出嫌疑人钱包账户的导入时间;(北京时区,答案格式:1990-01-01 01:01:01) (6.0分)

2024-11-22 17:18:30

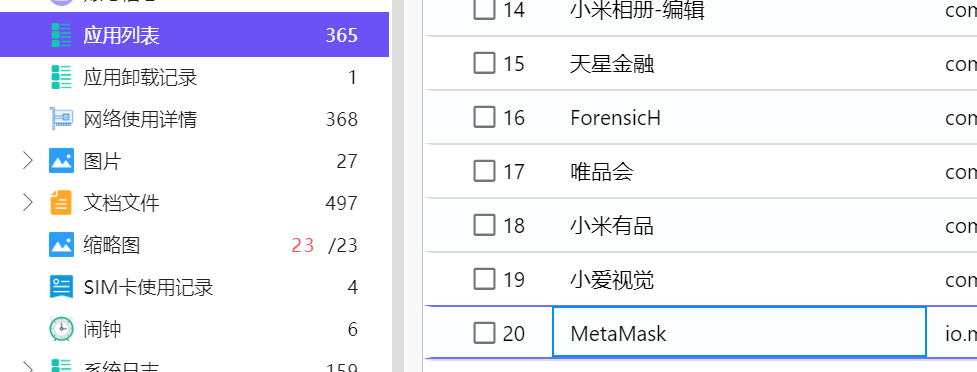

首先找到钱包

导出之后想尝试仿真,但是有密码又不知道。

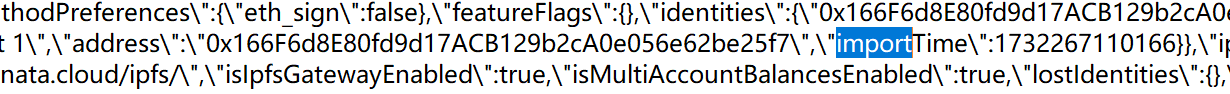

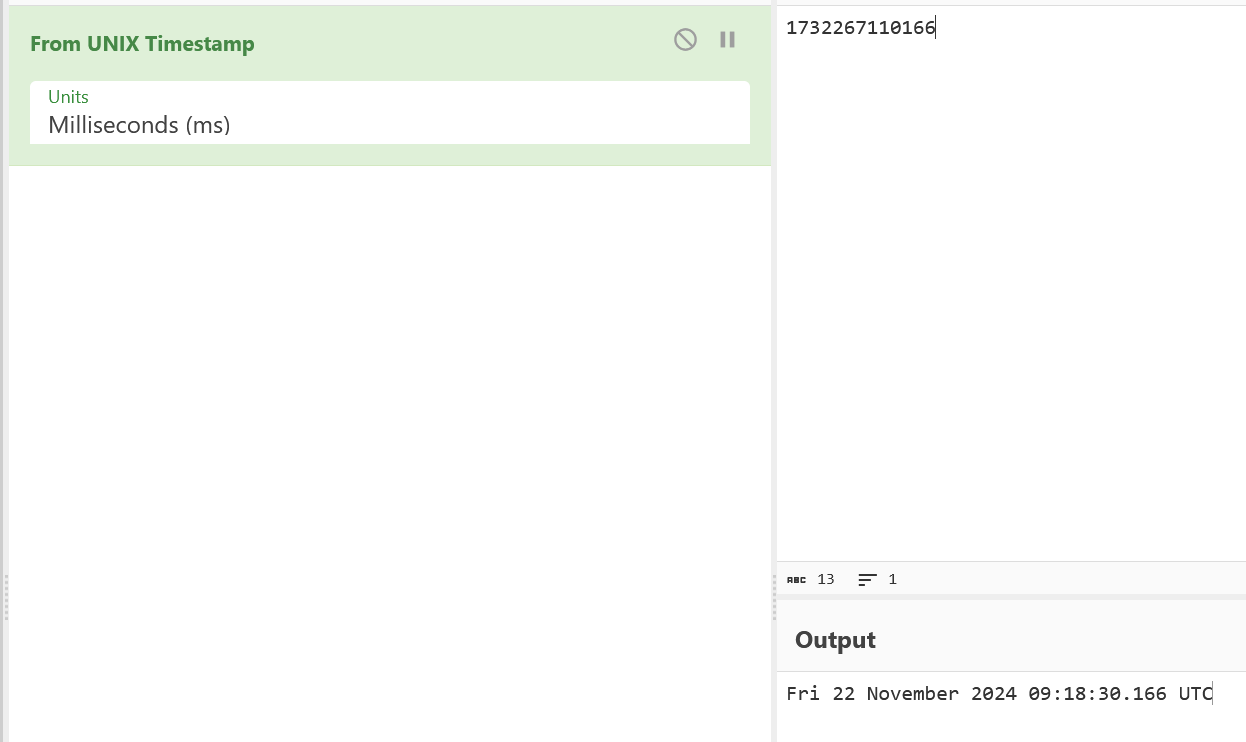

找到\f\persistStore\persist-root

搜索importTime,然后时间戳转换,再UTC+8